Hvordan billeder kan inficere din computer gennem sociale medier

Hvis du er moderat teknisk dygtig, når du hører om et system, der bliver inficeret, tænker du normalt på et eksekverbart stykke kode, der på en eller anden måde har kapret sine mest sikre funktioner. Infektioner kan sprede sig på en række måder, men en ting forbliver sikker: Forbindelsen mellem vira og eksekverbar kode er så stærk vi mener ikke nødvendigvis, at vi skal beskytte os mod filtyper som JPEG, PNG-billeder og MP3-filer. Eller gør vi? I modsætning til den foregående påstand har de to første filtyper, der er nævnt, været brugt til at inficere computere via sociale medier messaging systemer på Facebook og LinkedIn, som rapporteret af Jon Fingas til Engadget den 27. november 2016.

Hvad sker der?

Den 18. februar 2016 fandt Symantec et ret underligt stykke software, der viste sig for at være en ny variant af ransomware, der spredes via internettet (hvis du ikke ved hvad ransomware er, henvises til dette). Denne særlige stamme - kendt som Locky - spredes via spam-e-mails med vedhæftede filer med en hastighed på cirka ti til tyve tusind ofre om ugen mellem januar og marts 2016. Det er ikke nødvendigvis chokerende at se, at virus spredes på denne måde. E-mail-meddelelser med ZIP-vedhæftede filer har været go-to inoculation-strategien siden begyndelsen af 90'erne.

Så skete der noget andet.

I slutningen af november 2016 begyndte brugerne på Facebook og LinkedIn at se beskeder sendt med billedvedhæftninger. De virker ret sikre, men da de blev åbnet afslørede de en ny stamme af Locky, der ville kryptere systemets filer og låse dem op, hvis offeret betalte et løsesum på hvor som helst mellem US $ 200 og $ 400. Den mest chokerende del af dette var, at viruset spredte gennem billeder i stedet for konventionelle henrettede kode.

Ikke alt er som det ser ud til

Selvom billederne bestemt bruges til at inficere folk på sociale medier, er det ikke helt, hvordan det ser ud! Jeg har taget lidt et dybere kig på Locky's mekanisme og dets glatte måder, og det ser ud som om der er mere til historien end en flok JPEG'er, der er "ude for at få dig".

For det første er det, hvad du distribuerer, når du sender malware til nogen, det indtryk, at du giver nogen et billede på sociale medier. Der er en fejl i Facebook og LinkedIns kode, der tillader visse filer at blive overført med billedikonet, hvilket fører modtageren til at tro på, at de har fået et harmløst billede af nogens kattekatte eller ny have. Hvad modtageren faktisk downloader, er en HTA-fil, et meget gammelt eksekverbart program til Windows, der har eksisteret siden 1999 (et andet emne, der skal tilføjes til listen over grunde til, at software i 90'erne var helt bonkers).

I grund og grund er HTA-applikationer som EXE'er, medmindre de er lagdelt oven på "mshta.exe" og blev brugt af administratorer til hurtigt at foretage ændringer i systemer. Da de har den fulde "tillid" til det system, de kører på, er de fri til at udbrede enhver form for kaos, som deres kode tillader dem.

Sådan forebygger du infektion

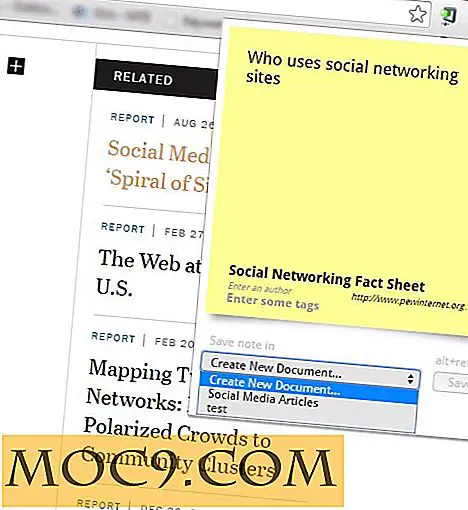

Når du er smittet med Locky, er der ikke meget du kan gøre, undtagen håber du finder et anti-malware-program, der kan fjerne det, mens du er startet i Safe Mode. Men at forhindre infektionen i første omgang er ret let. Når du modtager en billedfil på Facebook, og den ikke har et eksempel som billedet nedenfor, vil du sandsynligvis blive bedt om at downloade det.

Når du har downloadet filen, skal du kontrollere dens udvidelse. Hvis det ikke siger JPG, JPEG, PNG eller noget der ser ud som om det er et billede, er det nok en virus. Vi har set Locky i HTA-format, men det kan også vises i andre typer eksekverbare koder (.COM, .PIF, .SCR, .CPL, .JAR, .APPLICATION, .EXE, .MSI, osv.). Bare hold øje med filudvidelser og vær forsigtig med noget, du ikke genkender. En sikker måde at kontrollere, om filen du modtog er et billede, ved at se, om Windows Explorer giver dig et eksempel, når du ændrer visningsstilen til "Store ikoner."

Har du andre nifty råd til at dele? Fortæl os i en kommentar!