Hvad er Cryptolocker og Hvordan forhindrer du det?

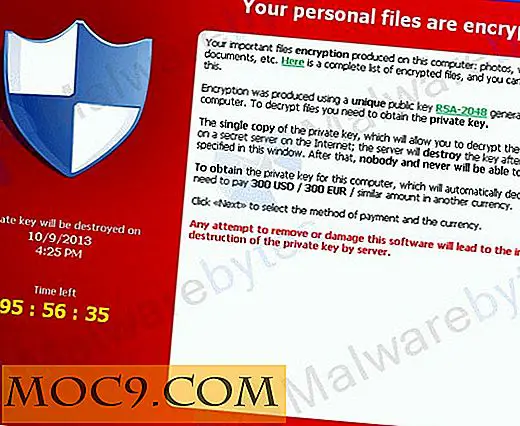

For nylig er et nyt stykke malware blevet ødelagt online, låsing uskyldige brugere ud af deres filer og krævende penge. Cryptolocker er en form for virus kendt som "ransomware" - en sort, der forsøger at udpresse penge i bytte for at give brugerne det, de allerede ejer, men kan ikke længere få adgang til.

Så hvad handler det om Cryptolocker, der ændrer spillet, og hvordan forhindrer du dig selv i at falde offer for denne onde trussel. Det er netop det, vi ønsker at se på i dag.

Hvad er præcis Cryptolocker?

Det er et simpelt spørgsmål, og svaret er "malware", men tingene går dybere end det, fordi alt dette er langt fra at være simpelt. For at få et dybere udseende, vil vi se, hvad sikkerhedseksperterne har at sige.

Brian Krebs, som tidligere omfattede sikkerhed for Washington Post, og i øjeblikket driver Krebs on Security blog, siger

Cryptolocker er et dystert nyt twist på en gammel fidus. Malware krypterer alle de vigtigste filer på en offer PC - billeder, film og musikfiler, dokumenter osv. - samt eventuelle filer på vedhæftet eller netværksopbevaringsmedie.

Krebs fortsætter med at forklare:

Cryptolocker kræver derefter betaling via Bitcoin eller MoneyPak og installerer et nedtællingsur på offerets skrivebord, der flår baglæns fra 72 timer. Ofre, der betaler løsepenge, får en nøgle, der låser deres krypterede filer op. dem, der lader timeren udløbe, før de betaler risiko, mister adgangen til deres filer for evigt.

I de seneste dage er tyvene begyndt at give ofrene mere tid til at betale - en åbenbar indsats for blot at samle flere penge. Når alt kommer til alt, kan de rejsende stadig betale, når de vender tilbage og opdager problemet.

Sikkerhedsekspert Steve Gibson forklarer det

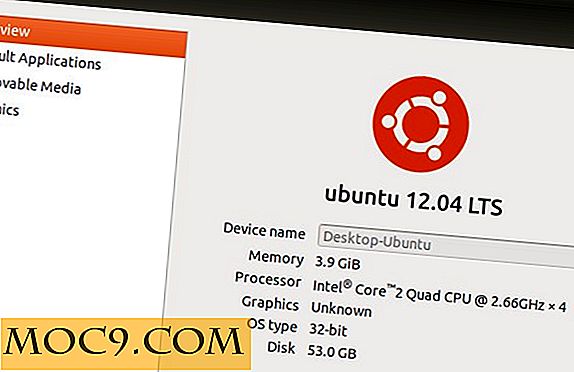

den installerer sig i mappen Dokumenter og indstillinger under et tilfældigt genereret navn og tilføjer sig til - og det er kun Windows - til Windows autorun listen, så det udføres hver gang du kører Windows eller starter Windows. Den producerer en lang liste over tilfældige servernavne i domænerne .biz, .co.uk, .com, .info, .net, .org og .ru.

Hvordan får du det?

Det installeres typisk via phishing-angreb i e-mail. Så folk vil få en email, der ser rimeligt ud for dem, og de vil klikke på et link, og det bliver en eksekverbar, og de bliver nu inficerede. Lad dig ikke narre af filer, der ser ud til at være noget andet - et Word-dokument eller PDF, for eksempel, da disse stadig kan være stealth EXE-filer.

Nyere forskning har imidlertid vist, at problemet forgrener sig - malware kan også nu implementeres af hackede og ondsindede websteder ved at udnytte forældede browser plugins.

Undgå det

Det enkle svar er at ikke åbne email vedhæftede filer, medmindre du er positiv, de blev sendt af den pågældende person, og de er filer, du forventede at modtage. Hvis du er i tvivl, så kontakt afsenderen og spørg. Kontroller også filegenskaberne - malware.pdf kan faktisk være "malware.pdf.exe".

Et nyt værktøj udgivet af Foolish IT (ja navnet er dumt, men virksomheden er ikke) kan også hjælpe. CryptoPrevent "er et lille værktøj til at låse ethvert Windows-operativsystem (XP, Vista, 7, 8 og 8.1) for at forhindre infektion med Cryptolocker-malware eller" ransomware ", som krypterer personlige filer og derefter tilbyder dekryptering til et betalt løsesum".

Konklusion

Mens CryptoPrevent kan hjælpe, er det bedste forsvar for brugere altid det samme. Det handler om adfærd. Gør ikke dumme ting, og besøg ikke potentielt farlige websteder. Med andre ord, altid misforstå på forsigtighedssiden. Denne trussel viser et lille tegn på at afkorte, og antivirus gør næsten ingenting for at forhindre det i at slås. Det er virkelig en jungle derude.

![Vil du få en Google Chromecast? [Afstemning]](http://moc9.com/img/poll-result-cloud-storage.png)