Sikring af Apache på Ubuntu - Del 2

Denne artikel er en del af Apache Server Guide serien:

- Sikring af Apache på Ubuntu - Del 1

- Sikring af Apache på Ubuntu - Del 2

- Optimering af Apache Performance - Del 1

- Optimering af Apache Performance - Del 2

- Opsætning af navnebaseret Virtualhost Apache

- Opsætning af IP og portbaseret Virtualhost i Apache

- Sådan oprettes adgangskodebeskyttet webkatalog i Apache

- Opsætning af Apache Server med SSL-support på Ubuntu

- Opsætning af Fail2ban for at beskytte Apache fra et DDOS-angreb

- Sådan opsættes Webdav med Apache på Ubuntu

- Overvåg Apache Web Server ved hjælp af Mod_status

- Sådan beskytter du mod DDoS med Mod_evasive på Apache Server

Min tidligere artikel fokuserede på grundlæggende sikkerhedstips og tricks for at sikre Apache webserver i Ubuntu.

Her skal jeg vise dig nogle forhåndsikkerhedstips og tricks til sikring af en Apache webserver.

Sikker Apache fra Clickjacking Attack

Clickjacking er en velkendt webserver sårbarhed. Det er kendt som et "UI-reparationsangreb." Det er en ondsindet teknik, som en angriber bruger til at indsamle en inficeret brugers klik. Clickjacking består af to ord - Klik og hijacking. Klik betyder "museklik", og hijacking betyder "tvinge en bruger til at klikke." Clickjacking betyder at tvinge en bruger til at klikke på en webside, hvor hackeren ønsker at han skal klikke for at udføre den ønskede ondsindede aktivitet.

For at sikre din Apache webserver fra et Clickjacking-angreb, skal du bruge "X-FRAME-OPTIONS" for at forhindre det.

Du kan gøre dette ved at redigere filen "apache2.conf".

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

Overskrift tilføjer altid X-Frame-Valg SAMMENLIGN

Gem filen og genstart Apache.

sudo /etc/init.d/apache2 genstart

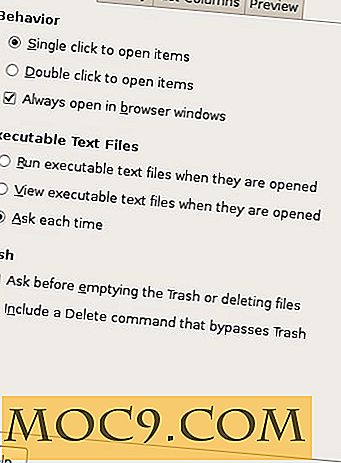

Prøv nu at åbne en webbrowser for at få adgang til din webserver. Kontroller HTTP-responsoverskrifter i firebug; Du bør se X-Frame-Valg som vist i nedenstående billede.

Deaktiver Etag

Etags, også kendt som "Entity Tags, " er en sårbarhed i Apache. De giver fjernbrugere mulighed for at få følsomme oplysninger som inode nummer, barn proces ID'er og multipart MIME grænse ved hjælp af Etag header. Det anbefales at deaktivere Etag.

Du kan gøre dette ved at redigere filen "apache2.conf".

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

FileETag None

Gem filen og genstart Apache.

Prøv nu at åbne en webbrowser for at få adgang til din webserver. Kontroller HTTP-responsoverskrifter i firebug; Du bør ikke se Etag overhovedet.

Deaktiver den gamle protokol

Den gamle HTTP-protokol (HTTP 1.0) har et sikkerhedsproblem i forbindelse med session hijacking og Clickjacking-angreb. Det anbefales at deaktivere den gamle protokol.

Du kan deaktivere den ved hjælp af "mod_rewrite" -reglen ved kun at tillade HTTP 1.1-protokollen.

Til dette skal du redigere filen "apache2.conf".

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

RewriteEngine On RewriteCond% {THE_REQUEST}! HTTP / 1 \ .1 $ RewriteRule. * - [F] Gem filen og genstart Apache.

HTTP-anmodningsmetoder

I Ubuntu understøtter HTTP 1.1-protokollen mange anmodningsmetoder som "OPTIONS, GET, HEAD, POST, PUT, DELETE, TRACE, CONNECT", som måske ikke kræves. Det anbefales at aktivere kun HEAD, POST og GET anmodning metoder.

For at rette dette skal du redigere Apache-konfigurationsfilen.

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

nægte fra alle

Gem filen og genstart Apache.

Sikker Apache fra et XSS Attack

XSS (også kendt som Cross-site Scripting) er en af de mest almindelige sårbarheder i applikationslag. Det gør det muligt for en hacker at udføre kode på målwebserveren fra en brugers webbrowser. Attackere kan angribe på XSS sårbare webserver ved at bruge en webleser side scripting (JavaScript), så det anbefales at aktivere XSS beskyttelse på Apache.

Du kan gøre dette ved at redigere Apache-konfigurationsfilen.

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

Hovedtekst X-XSS-beskyttelse "1; mode = blok"

Gem filen og genstart Apache.

Prøv nu at åbne en webbrowser for at få adgang til din webserver. Kontroller HTTP-responsoverskrifter i firebug; Du bør se X-XSS-beskyttelsesindstillinger som vist på nedenstående billede.

Beskyt cookies med HTTPOnly Flag

HTTPOnly Cookie er også kendt som en sikker cookie, der bruges til at sende http eller https via internettet. Det anbefales at bruge "HttpOnly" og "Secure flag" i en cookie. Dette vil beskytte din Apache webserver fra de fleste almindelige angreb som CSS, cookies angreb og cookies indsprøjtninger.

For at rette dette skal du redigere Apache-konfigurationsfilen.

sudo nano /etc/apache2/apache2.conf

Tilføj følgende linje inde i Directory /var/www/html/ :

Overskrift redigere Set-Cookie ^ (. *) $ $ 1; HttpOnly; Secure

Gem filen og genstart Apache.

Konklusion

Jeg håber at du har nok viden nu til at sikre din Apache webserver fra forskellige former for angreb. Hvis du har spørgsmål, er du velkommen til at kommentere nedenfor.

![Baobab: Et træ for at opdage dine disks brug [Linux]](http://moc9.com/img/baobab-ring.jpg)