The Scary Prospects af Android Virus "GhostCtrl"

At få en virus på din telefon plejede ikke at være mere end en ny ide. I disse dage er en telefonbaseret virus en meget reel trussel. Efterhånden som flere og flere mennesker køber og bruger smartphones i deres daglige liv, er de blevet mere overbevisende mål for hackere at overtræde og skabe malware til. Nye stammer af malware bliver konstant lavet, men en bestemt stamme af virus har forårsaget store bølger i cybersikkerhedsverdenen.

Går under navnet "GhostCtrl", er denne nye trussel faktisk den tredje iteration af en nuværende virus. I modsætning til de andre to versioner kommer denne nye variant på GhostCtrl med en lang række skræmmende funktioner.

Hvordan GhostCtrl er spredt

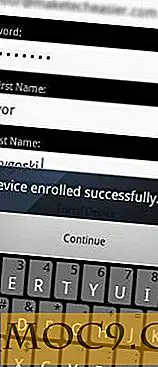

GhostCtrl indtaster et offers enhed, når de går til at installere en inficeret APK-fil, som normalt er masquerading som en populær app som WhatsApp eller Pokémon Go. Når brugeren vælger at installere den, viser APK den sædvanlige installationsprompt. Hvis brugeren forsøger at afvise installationen, vises spørgsmålet igen igen.

Hvis brugeren bliver frustreret og ender med at acceptere installationen, planter viruset sig selv i systemet ved hjælp af bagdøre. Det åbner så en kommunikationskanal til hackerens "C & C-server." C & C er kort for "kommando og kontrol" og bruges i botnetoperationer til at sende kommandoer til inficerede enheder. Som sådan, når en telefon har GhostCtrl på den, er det nu underlagt at modtage kommandoer fra malware-distributørerne via denne C & C-server.

Hvad laver GhostCtrl?

Den skræmmeste del af GhostCtrl er ikke, hvordan den spredes, men hvad den gør. TrendLabs har en komplet liste over alle de "handlingskoder", som hackerne kan sende til GhostCtrl via C & C-serveren og hvad hver kode gør. For kortfattet skyld er her et eksempel på nogle af de mere drastiske handlinger, der er bundet til handlingskoder:

- Overvåg telefonsensorernes data i realtid.

- Skriv filoplysningerne i den aktuelle mappe og upload det til C & C-serveren.

- Slet en fil i den angivne mappe.

- Send SMS / MMS til et nummer angivet af angriberen; indholdet kan også tilpasses.

- Ring et telefonnummer angivet af angriberen.

Dette er forfærdeligt af sig selv, men GhostCtrl kan gøre mere. TrendLabs fortsætter med at forklare, at GhostCtrl også kan stjæle informationer i telefonen. De stjålne data kan indeholde Android version information, browser historie og kameradata. Ikke kun det, men det kan også overvåge og uploade logs af din SMS og optagelser af dine opkald.

Hvis hackeren beslutter sig for, har GhostCtrl også evnen til at udføre et ransomware-stil angreb. Ved hjælp af dets evner kan det ændre alle adgangskoder og PIN-kode på enheden for at holde det i gidsler, og bede brugeren om at betale for at låse enheden op igen. Dette fører til spekulationer om, at GhostCtrl's mål er at ramme telefoner, der indeholder vigtige, følsomme oplysninger, som kan sælges, som f.eks. De, der ejes af sundhedsorganisationer. Skulle det mislykkes, skal Plan B istedet skaffe penge gennem ransomware-funktionen.

Hvordan kan jeg stoppe dette?

Med sådan en uheldig pakke af funktioner kan GhostCtrl (med rette!) Skræmme brugere fra deres telefoner. Dog kan nogle få enkle forholdsregler hjælpe med at stoppe dig selv fra at blive offer for denne nye, intrikate bølge af angreb.

Hvis du husker, formår GhostCtrl at arbejde sin vej på et system ved at blive pakket med en inficeret APK-fil. Som sådan sætter brugerne sig i fare, hvis de downloader APK-filer fra en dårlig kilde. For eksempel kan brugere blive drevet til tredjeparts APK-websteder, hvis de opdager, at en app, de vil have, ligger bag et land eller en enhedsbegrænsning. Alt det kræver er, at brugeren besøger og downloader en inficeret APK-fil fra et ondsindet websted, og de har inficeret deres enhed med virusen. Hold dig væk fra APK-websteder og download ikke mistænkelige apps, selvom de udgives via Google Play Butik.

Installation af et solid antivirusprogram skal hjælpe med at stoppe virussen mod at inficere systemet. Skulle dette mislykkes, er der dog en plan B; fordi GhostCtrl skal tale med sine C & C-servere for at kunne modtage kommandoer, er en anden anbefalet løsning at stoppe det fra at tale i første omgang. En god mobil firewall løsning skal kunne opdage forsøget på at "ringe hjem" og advare dig om det, så du kan blokere malware fra modtagelse af ordrer. Mens det ikke vil stoppe telefonen fra at blive smittet, bør det forhindre, at der sker skade. Dette vil give dig tid til at løse problemet uden at have dine data stjålet.

Ghost Busters

GhostCtrl er et ekstremt ubehageligt eksempel på, hvordan avanceret malware helt kan overtage telefonens funktioner. Ved at være forsigtig med, hvad du downloader og installerer en korrekt firewall applikation, kan du stoppe dig selv fra at blive offer for dette angreb.

Downloader du APK-filer fra websteder? Gør denne nyhed dig mere forsigtig med at gøre det? Lad os vide nedenfor.