Sådan forbedres sikkerheden af dit Linux-system med Firejail

Linux opfattes altid som et mere sikkert OS end dets modparter. Det betyder dog ikke, at det er helt immun for virus, orme og andre onde ting. Ligesom ethvert andet operativsystem har det sit eget sæt begrænsninger, og meget afhænger af, hvordan den enkelte bruger det.

Selvfølgelig kan intet garantere absolut beskyttelse, men der er måder der gør livet meget svært for virus, orme og hackere generelt. Hvis du leder efter en sådan løsning, så kig ikke længere, som i denne vejledning diskuterer vi en software, der hedder Firejail, der kan forbedre sikkerheden for dit Linux-system.

Forbedre dit systems sikkerhed

For at øge din Linux-boks sikkerhed, skal du installere og bruge Firejail. Det er dybest set et SUID-program, der begrænser det løbende miljø for usikrede applikationer, hvilket reducerer risikoen for sikkerhedsbrud. Bag kulisserne gør hvad Firejail gør, det gør det muligt for en proces og dets børn at have deres egen private visning af de globalt delte kernelressourcer, herunder netværksstakken, procesbordet og monteringsbordet.

Ansøgningen er skrevet på C sprog og har ingen afhængigheder. Det har selvfølgelig nogle krav. For eksempel er den kun kompatibel med Linux-maskiner, der kører en 3.x-kernelversion eller nyere. Hvad angår hvilke slags processer værktøjet kan sandbox, er svaret "nogen". Ja, du kan bruge det med servere og grafiske applikationer samt spil og bruger login sessioner.

Installation

Værktøjet kan downloades fra projektets SourceForge-side eller fra Download-sektionen på værktøjets officielle hjemmeside.

Download siden leveres med .tar, .deb og .rpm pakker og også til både 32- og 64-bit arkitektur. Siden jeg bruger Ubuntu, downloadede jeg .deb-pakken og installerede den ved hjælp af GDBi-pakkeinstallatøren.

Anvendelse

Nu, for at sandbox en proces, er alt hvad du skal gøre, at passere den tilsvarende applikations navn som et argument til firejail kommandoen. Hvis du f.eks. Vil sandkasse Firefox-browseren ved hjælp af Firejail, skal du køre følgende kommando:

firejail firefox

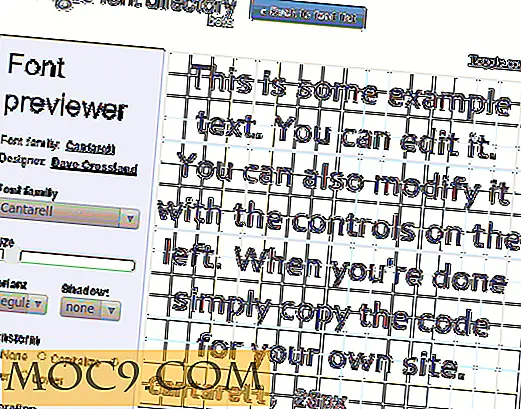

Mens outputloggen på kommandolinjen skal være nok til at give dig ideen om, at Firefox nu kører i en sandkasse, for at se, hvordan Firejail begrænser browserens adgang, skal du prøve at åbne en fil (File -> Open) fra Firefox-vinduet . Du kan se, at listen over steder, der er tilgængelige for appen, er blevet begrænset.

Til sammenligning er her listen, når Firefox køres uden Firejail.

Det er værd at nævne, at Firejail monterer et midlertidigt "tmpfs" filsystem oven på "/ home / user" -kataloget. Eventuelle filer, der oprettes i denne mappe, slettes, når sandkassen udløber.

Værktøjet indeholder sikkerhedsprofiler til et stort antal Linux-programmer. For at give dig en bedre ide om, hvad nøjagtige sikkerhedsprofiler er, skal du tænke på dem som konfigurationsfiler, der indeholder regler, der f.eks. Definerer hvilke filadgangsadgang, der ikke er tilladt. For mere information om Firejail sandboxing samt hvordan du opretter og tilpasser sikkerhedsprofiler, skal du gå til dokumentets dokumentation.

Dem, der ikke er meget i kommandolinjen, vil være glad for at vide, at der er en GUI til Firejail Security Sandbox, og det er kendt som firetools . Bygget ved hjælp af Qt4 / Qt5 biblioteker, kommer dette værktøj som en separat pakke. Det giver en sandbox launcher integreret med systembakken, sandbox redigering, administration og statistik.

For at installere Firetools, gå til denne side, download pakken kompatibel med dit system, og installer i overensstemmelse hermed. Når du er færdig med installationsdelen, skal du køre værktøjet ved hjælp af følgende kommando:

firetools

Konklusion

Det er ligegyldigt hvilket OS du bruger - du bør aldrig lade sikkerhedsaspektet slippe fra dit hjerte i første omgang. Og hvis dit system indeholder følsomme oplysninger i form af, f.eks. Dokumenter, filer eller billeder, bør systemsikkerhed være øverst på din prioritetsliste. For Linux er løsningen, vi har diskuteret i denne artikel, nem at konfigurere og bruge. Plus, meget dokumentation er tilgængelig på den, hvis du har brug for hjælp. Prøv det.