Alt du behøver at vide om Intels CPU'er Hacked

Når nogen forestiller sig et angreb på deres computer, tænker de på nogle fjerninstallerede virus, der kunne gøre alle slags ubehagelige ting på et softwareniveau. De ville aldrig gætte, at CPU'en selv kan ende med at fungere på alle mulige underlige og ubehagelige måder. Hvad betyder dette for folk, der har computere med Intel-CPU'er, og hvordan kan det påvirke os alle i fremtiden? Og meget vigtigere hvad kan du gøre for at beskytte dig selv?

Hvordan virker angrebet?

Målet er ikke CPU'en i sig selv, men den infrastruktur, der understøtter den via Intels Management Engine (ME). Skylake og Kaby Lake processorer har et eksklusivt system af chips kendt som "Platform Controller Hub" (PCH), som er ligesom et andet system, der kører i skyggerne af det, du ser foran dig. Det har sit eget (rudimentære) operativsystem kaldet MINIX, sin egen lille CPU og andre understøttende komponenter, der hjælper virksomhedsledere til at få adgang til computerne i deres kontorer og kontrollere dem i begrænset kapacitet.

Her er kickeren: MINIX er faktisk ej ejet eller licenseret af Intel. De sætter det simpelthen i deres chips 'support strukturer uden kendskab til dens skaber. Mikrokernel operativsystemets oprindelige formål var at uddanne universitetsstuderende på dets indre arbejde, så de bedre kan forstå, hvordan man bygger deres eget lavt niveau software.

Så hvorfor gik Intel igennem alle disse problemer og implementerer denne ME, der løber parallelt med hvad du bruger til at køre dine programmer?

PCH'en er særlig nyttig for store virksomheder med tusindvis af computere, som måske ophører med at fungere til enhver tid og ellers ville have en sysadmin at besøge hver enkelt og løse hvert problem individuelt. Dette tillader kun en administrator at foretage fejende ændringer, når systemer ikke engang kan starte.

Problemet med dette er, at ikke-administratorer (f.eks hackere) kan gøre det samme.

Adgang til Joint Test Action Group (JTAG) interface til administration af Intels ME kræver en enkelt BIOS-ændring, en USB-dongle og et par små tricks udover det for at få adgang til computerens hardware på lavt niveau. Når du er i, er du dybest set i gudtilstand, der er i stand til at udføre kode ved dit indfald uden at advare en enkelt anti-malware-applikation.

Dette kunne stave katastrofe for de tusindvis af tusindvis af virksomheder, der bruger Intel-produkter.

Hvorfor skal jeg være bekymret over CPU Hacking?

Alt, der kører på din computer, fra dit operativsystem til den browser, du bruger til at se denne artikel, er at boss nogen rundt for at kunne fungere. At "nogen" er CPU'en. For at en computer skal arbejde overhovedet, skal den sende instruktioner til den store gamle chip, der tager fokus fra alle andre hardware.

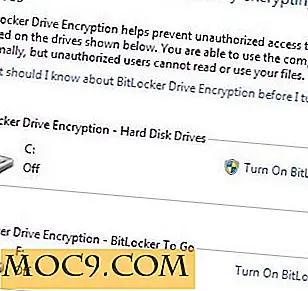

Når du får kontrol over det perifere system, der administrerer chippen, har du carte blanche til at gøre hvad du vil gøre til den computer, herunder at stjæle sine mest følsomme data (medmindre den er krypteret). Den værste del om det er, at der ikke er noget du kan gøre ved det, når nogen får adgang.

Sådan beskytter du dig selv

For helt at slippe af med MIG, skal du gøre ting, der kan ende med at skade computeren. Hvis du forsøger at beskytte dine personlige enheder, skal du ikke tillade nogen ukendt person at tilslutte noget til dine USB-porte.

På den anden side, hvis du forsøger at beskytte din virksomhed, skal du pege på dit it-personale til dette kildearkiv, der indeholder det primære fjernelsesværktøj, der leveres af en gruppe forskere, der har fundet sårbarheden i Intels ME. Du bør også pege på dette, som vil fjerne så meget af firmwaren som muligt uden at bryde computeren.

Bemærk venligst: du risikerer stadig at bruge disse, og som sådan kan vi ikke være ansvarlige for eventuelle skader på computere som følge af kørsel af denne kode.

Jo mere behagelig ting at gøre i begge situationer er at bare overvåge, hvem der har adgang til din computer via dine USB-porte. For at kunne udnytte denne sårbarhed skal nogen have fysisk adgang til din computer. Nem nok, ikke?

Hvis du har flere ideer til at dele med hensyn til at beskytte dine systemer mod denne udnyttelse, lån en hånd i en kommentar!

![Sådan holder du kontrol over dine cellulære data [iPhone, AT & T]](http://moc9.com/img/celldata_knowwhereyoustand_phone.jpg)